Docker镜像储存库没上锁,117个线上储存库不设防曝光3千份应用代码

最近Palo Alto旗下安全团队Unit 42发布2020春季云端威胁报告,这次焦点是DevOps安全,其中Unit 42团队利用常见的网路埠搜索引擎,在网络上寻找安全防护不够严谨的Docker储存库服务( registry),也扫描了使用DockerHub、Amazon的ECR、微软ACR和GCP的GCR的线上Docker储存库。

结果发现,在公开的网络上找到了941个储存库服务,其中有117个不需验证就可存取,总计高达2,956份应用程序的代码,完全公开在网络上。而且有17.5%的储存库使用了没有加密的HTTP传输协定来提供存取介面的操作,也可能遭入侵或攻击。不设防的117个储存库,其中80个允许Pull操作,92个允许push操作,更有7个可以从外部任意删除文件。从网址反查这些储存库,包括了研究机构,零售行业、新闻媒体、科技公司都有曝光。

Unit 42安全专家发布警告,黑客可以利用Push权限,在原有代码中植入恶意程序,而Pull权限则可让黑客复制打包成另一个加料(内建恶意程序)的问题镜像版本来钓鱼。而那些提供删除权限的储存库,可能沦为勒索软体绑架文件的肉票。安全专家建议,除了赶快在Docker储存库上启用安全机制之外,最好也用自动化工具彻底地扫描一下自己的所有的代码。

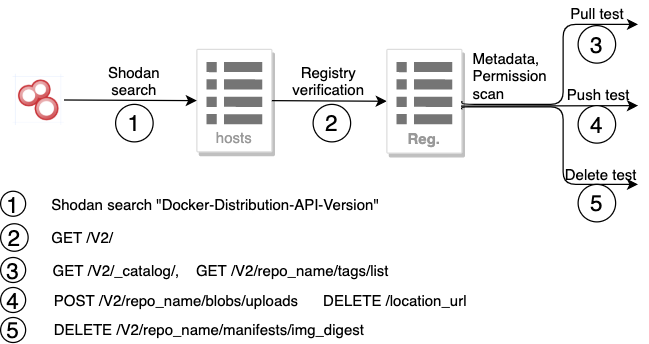

下图为Unit 42使用的Docker镜像储存库安全扫描流程

参考:www.ithome.com.tw/news/136026