👉 这是一个或许对你有用的社群

🐱 一对一交流/面试小册/简历优化/求职解惑,欢迎加入「芋道快速开发平台」知识星球。下面是星球提供的部分资料:

👉这是一个或许对你有用的开源项目

国产 Star 破 10w+ 的开源项目,前端包括管理后台 + 微信小程序,后端支持单体和微服务架构。

功能涵盖 RBAC 权限、SaaS 多租户、数据权限、商城、支付、工作流、大屏报表、微信公众号、CRM 等等功能:

- Boot 仓库:https://gitee.com/zhijiantianya/ruoyi-vue-pro

- Cloud 仓库:https://gitee.com/zhijiantianya/yudao-cloud

- 视频教程:https://doc.iocoder.cn

【国内首批】支持 JDK 21 + SpringBoot 3.2.2、JDK 8 + Spring Boot 2.7.18 双版本

来源:江南一点雨

最近有小伙伴反馈在 GitHub 上解压了不明文件之后,GitHub 账号被盗了。

事情是这样的:

有小伙伴在 GitHub 某仓库的 issue 中正常和人讨论问题,有个人光速回复了一条消息,给了一个链接,让下载一个名为 fix.rar 的文件。小伙伴把文件下载下来之后解压,里边有 ranlib 相关的文件,让他下载 fix.rar 文件的人之后又光速删除了帖子,他也没太在意,以为别人回复错了位置。没过多久,他就发现自己的 GitHub 无法登录了。虽然该小伙伴的 GitHub 账号之前已经开启了 2FA 登录,但是也没有用,登录不上去了。

小伙伴一开始是这么描述的,但是从后面的对话得知,他运行了压缩文件里边的 .exe 文件。

这是一个比较关键的点,因为如果光是解压就能导致中毒,那说明这个病毒利用了解压缩软件的漏洞,那会影响更多人,更可怕。

题外话:在 2023 年 8 月 23 日,Group-IB 威胁情报机构发布了一份报告,详细介绍了 WinRAR 任意执行漏洞 CVE-2023-38831 的攻击活动。根据该报告,这个漏洞最早于 2023 年 4 月被攻击者利用,然后在 2023 年 7 月被 Group-IB 威胁情报机构发现并报告给了 RARLAB。最终,RARLAB 在 2023 年 8 月 2 日发布了修复了 CVE-2023-38831 漏洞的正式版本 WinRAR v6.23。

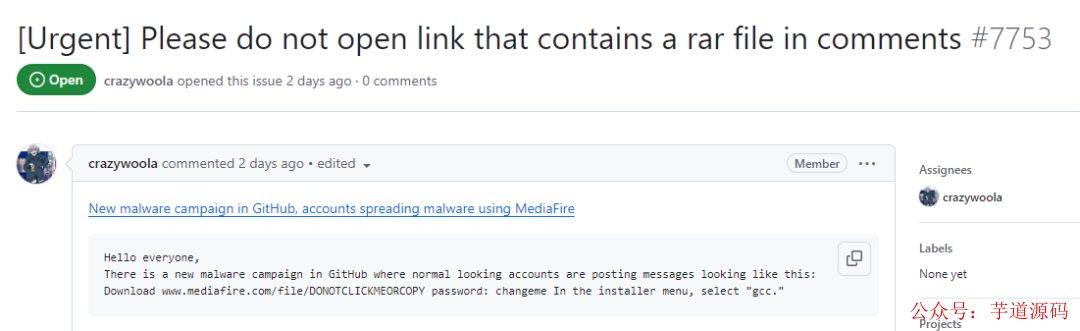

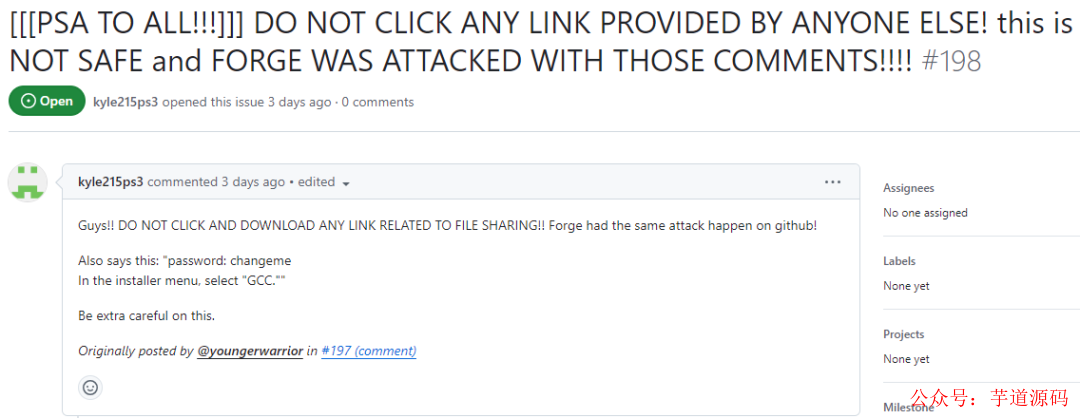

这个 fix.rar 病毒文件还有解压密码,解压密码是 changeme,松哥在 GitHub 上搜索 changeme 之后,搜索结果有 3k 之多,说明有不少人都遇到这个问题:

可以看到,这些人主要是在 issue 活动,因为大家去 issue 基本上都是遇到问题了,他们就回复你说下载他这个 fix.rar 文件去解决。如果没有思考而是惯性操作,就很容易中招。

基本上就是将受害者的账号盗取之后,再用受害者的账号继续发类似消息,继续寻找猎物。而受害者的 GitHub 账号在被官方发现异常或是被用户举报之后,就被 GitHub 官方封禁了。

如果 GitHub 账号上没啥东西那还好,如果 GitHub 账号比较重要的话,像松哥 GitHub(https://github.com/lenve) 上面项目的 star 数都 43K+ 了,要是账户被盗那可就损失惨重了。

现在还不清楚这个病毒的原理,猜测可能是读取了浏览器的 Cookie,然后冒充了用户身份,客户端软件盗取浏览器 Cookie 还是比较容易的。

小伙伴们使用 GitHub 注意这个病毒,不要点击不明来源文件。

欢迎加入我的知识星球,全面提升技术能力。

👉

加入方式,“长按”或“扫描”下方二维码噢:

星球的内容包括:项目实战、面试招聘、源码解析、学习路线。

文章有帮助的话,在看,转发吧。

谢谢支持哟 (*^__^*)